Con i nomi “meltdown“ e “spectre” gli esperti di sicurezza informatica indicano due specifiche vulnerabilità relative a processori o CPU (Central Processing Unit). Sono state scoperte da un team costituito da collaboratori di Google Project Zero, ricercatori di università ed esperti in ambito industriale e riguardano molti moderni processori, compresi quelli di Intel, AMD e ARM. Gli esperti di sicurezza e le case produttrici concordano sulla gravità del problema e lavorano ad una rapida soluzione.

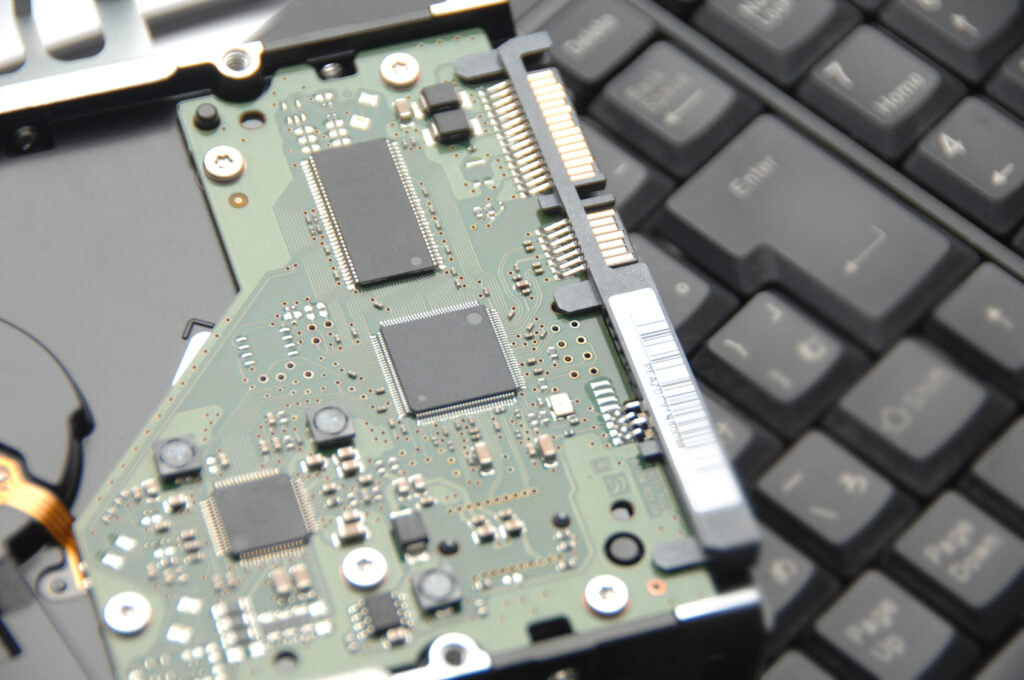

Punti deboli nella progettazione dei processori

L’architettura di sicurezza dei chip dei computer non è ‘sicura’. In altre parole, i normali programmi che girano nella RAM possono accedere alla struttura e al contenuto del kernel protetto. Per impedirlo, il kernel e la RAM dovrebbero essere rigorosamente separati.

Cosa può succedere?

Per mezzo di ‘meltdown’ e ‘spectre’ i criminali informatici potrebbero ottenere l’accesso a dati sensibili, ad es. password e chiavi crittografiche e, in questo modo, manipolare o persino eliminare altri dati.

Le tre versioni conosciute delle lacune di sicurezza

‘Meltdown’

Variante 1: ‘rogue data cache load’ – (CVE-2017-5754)

In questo caso è richiesto un accresciuto isolamento della memoria kernel o ‘Kernel Page Table Isolation’ (KPTI).

Attraverso determinati codici di programma, i criminali informatici possono accedere alle memorie di diversi utenti kernel pur essendo privi di autorizzazione.

‘Spectre’

Variante 2: ‘bounds check bypass’ – (CVE-2017-5753)

Questa particolare vulnerabilità riguarda sequenze di comando specifiche all’interno di applicazioni compilate. Ulteriore danno può derivare anche dalle vulnerabilità di Javascript o da attacchi diretti al browser.

Variante 3: ‘branch target injection’ – (CVE-2017-5715)

Questa è la ragione fondamentale per cui preoccupano ‘Cloud Virtualization’ e ‘Hypervisor Bypass’, che possono avere effetti su interi sistemi cloud. Il problema si può risolvere attraverso l’aggiornamenti del microcodice CPU da parte del produttore, oppure tramite speciali applicazioni quali ad esempio ‘Retpoline’.

Sono già stati lanciati attacchi informatici basati su Meltdown e Spectre?

Finora non sono noti attacchi informatici concreti.

Che contromisure adotta Yokogawa?

La sicurezza funzionale e la protezione dei dati sono per noi la massima priorità! Gli esperti di sicurezza informatica di Yokogawa stanno attualmente valutando ed esaminando in dettaglio il grado di rischio di ‘meltdown’ e ‘spectre’ nei nostri sistemi di controllo e nei sistemi di sicurezza. Parallelamente e in via preventiva viene verificata approfonditamente la compatibilità dei patch attualmente messi a disposizione da Microsoft con i sistemi di Yokogawa e con i programmi/antivirus più utilizzati. Sono infatti essenziali per ridurre o escludere il rischio di ‘non conformità’ nell’impianto del cliente.

Patch di protezione in arrivo!

I patch verificati dai nostri esperti in sicurezza informatica saranno disponibili da metà febbraio 2018.

Desiderate assistenza?

Se avete domande concrete sulle vulnerabilità nei processori o desiderate assistenza, non esitate a mettervi in contatto con noi. Vi offriremo consulenza e vi accompagneremo nel percorso verso un impianto sicuro.

Sorveglianza regolare del vostro sistema di sicurezza: la state svolgendo ed è efficace?

Sicurezza degli impianti – protezione su misura per i vostri gioielli della corona