Fast jede Branche befindet sich im Zyklus des digitalen Wandels – der gegenwärtige Megatrend! Steigende Produktivität, mehr Flexibilität, hohe Kundenzufriedenheit und die Etablierung neuer Geschäftsmodelle sind nur einige Beispiele von vielen Erfolgsaussichten, die sich bieten. Lt. der Bitkom-Studie sehen mehr als 90 % der deutschen Unternehmen die Digitalisierung als eine sehr große Chance. (Dokument: Digitale Transformation der Wirtschaft (2. Auflage) Berlin, 11. Juli 2017; Seite 14)

Digitaler Wandel

Natürlich gibt es auch Unsicherheiten. Die zunehmende Professionalisierung der Cyber-Kriminellen, plus die stetig ansteigenden Cyber-Attacken beunruhigen die Unternehmen. Kein Wunder: Mehr als jedes zweite deutsche Unternehmen ist in den vergangenen zwei Jahren aus dem Internet angegriffen worden, ergab eine repräsentative Studie des Digitalverbands Bitkom im Sommer 2017. 53 Prozent der deutschen Firmen wurden demnach Opfer von Wirtschaftsspionage, Sabotage oder Datendiebstahl. Der Schaden beträgt rund 55 Milliarden Euro jährlich.

Das „Schrotflintenprinzip“

Es kann wirklich jeden treffen – Großkonzerne, Mittelständler, jede Branche. Es ist natürlich verlockend für Cyber-Kriminelle, gerade solche Unternehmen zu attackieren, deren Security-Niveau bereits aus Kapazitätsgründen nicht so hoch ist wie das großer Konzerne. Aber auch große Konzerne müssen leider dran glauben, weil viele Cyber-Attacken gar nicht gezielt erfolgen, sondern als Massenangriffe nach dem „Schrotflintenprinzip“. Beispielsweise ‚WannaCry‘. Ein Cyber-Virus ging viral und wo er sich letztendlich festsetzte, war gar nicht vorhersehbar.

Bedeutung im Bereich der Kritischen Infrastrukturen (KRITIS)

Kritische Infrastrukturen (KRITIS) sind Einrichtungen und Organisationen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden. (Quelle: BSI)

Die Verfügbarkeit und Sicherheit von IT-Systemen spielt speziell im Bereich der kritischen Infrastrukturen eine immens wichtige und zentrale Rolle!

Key Enabler für die digitale Transformation – Plant Security

Das erforderliche Fundament, um die beträchtlichen Chancen der Digitalisierung zu nutzen und die Herausforderungen zu meistern, ist Plant Security. Somit können innovative digitale Geschäftsprozesse agil, flexibel und insbesondere ‘SECURE’ vorangetrieben werden!

Yokogawas Plant Security-Portfolio

Dass bei sicherheitsgerichteten Automatisierungslösungen funktionale Sicherheit (Safety, IEC 61511) ein ‚Must-Have‘ ist, ist wahrscheinlich jedem klar. Darüber hinaus bedarf es aber dem Schutz vor Cyber-Angriffen – Cyber Security. Die zwei unterschiedlichen Aspekte der Sicherheit lassen sich dabei wie folgt differenzieren: Funktionale Sicherheit (Safety) bedeutet: Schutz von Personen, Anlagen und Umwelt. Cyber-Security zielt auf Verfügbarkeit, Integrität, Vertraulichkeit der Anlagen-IT – anders als bei normaler IT genau in umgekehrter Reihenfolge bei Industrie-Automation! Es geht um den Schutz der IT von Industrieanlagen gegen Cyber-Angriffe. Erst die Kombination von funktionaler Sicherheit und Cyber Security gewährleistet gesamtheitlichen Schutz.

Das Plant Security-Portfolio von Yokogawa folgt internationalen Normen und Empfehlungen wie z.B. der International Electrotechnical Commission (IEC) 62443 sowie nationalen Empfehlungen wie z.B. der NAMUR (NE) 153 und 163 und des Bundesamtes für Sicherheit in der Informationstechnik (BSI) – insbesondere auch für kritische Infrastrukturen (KRITIS).

Abgestimmt mit ihren individuellen Anforderungen ergibt sich die perfekte Anlagensicherheit.

Norm IEC 62443:

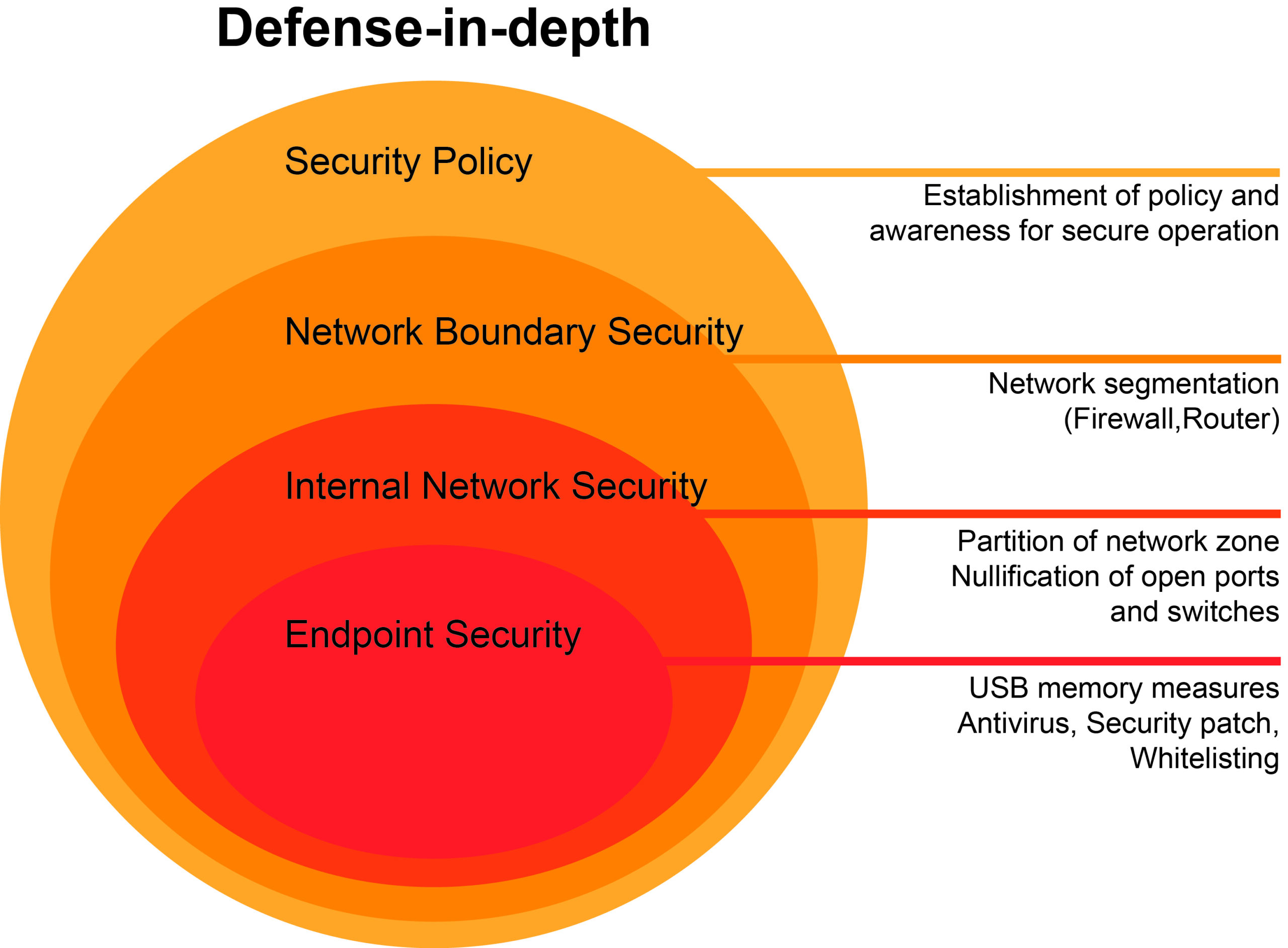

Diese Norm legt den Grundstein für eine vollumfängliche Betrachtung von Plant Security im gesamten Lebenszyklus von Automatisierungslösungen. Es gilt das Anlagensystem inklusive aller sicherheitsrelevanten Komponenten gilt es vor unberechtigtem Zugriffen zu schützen.Cyber-Kriminellen werden somit keine Ziele geboten! Darüber hinaus befasst sich die IEC 62443 auch mit dem Schutz von Netzwerken innerhalb von Automatisierungssystemen. Die Norm fordert die Segmentierung des Gesamtsystems in entsprechende Sicherheitszonen. Zwischen diesen Zonen werden sichere Kanäle konkret definiert und über Firewalls abgesichert (Zones & Conduits). Je nach Sicherheitslevel der einzelnen Zonen gilt es unterschiedliche Anforderungen festzulegen. Durch diese Struktur entsteht ein mehrlagiges System unterschiedlicher Abwehrmechanismen (auch als „Defense-In-Depth“ bezeichnet). Die Firewalls werden entsprechend des geforderten Sicherheitslevels gehärtet.

Defense-In-Depth

Unter „Defense in Depth“ versteht man einen koordinierten Einsatz mehrerer Sicherheitsmaßnahmen, um die Datenbestände in einem Unternehmen zu schützen. Die Strategie basiert auf dem militärischen Prinzip, dass es für einen Feind schwieriger macht, ein komplexes und vielschichtiges Abwehrsystem zu überwinden. Zu den Komponenten einer Defense-in-Depth-Strategie gehören Antiviren-Software, Firewalls, Anti-Spyware-Programme, ein abgestuftes Passwortsystem, Intrusion-Detection-Mechanismen und biometrische Erkennungsverfahren. Neben den Gegenmaßnahmen auf IT-Seite verbessert auch ein physischer Schutz der Unternehmensstandorte die Sicherheit geschäftskritischer Daten gegen Diebstahl oder Zerstörung, zusammen mit einer umfassenden und laufenden Schulung aller Mitarbeiter.

NE 163 – IT-Risikobeurteilung von Prozessleittechnick (PLT)-Sicherheitseinrichtungen

Die Namur-Empfehlung ist eine praxistaugliche Risiko-Beurteilungsmethode für IT-Risiken, die den betrieblichen Ablauf (die Verfügbarkeit der Anlage) möglichst wenig beeinflussen soll. Die IT-Risikobeurteilung bildet die Grundlage für eine Erhöhung der Widerstandsfähigkeit der PLT-Sicherheitseinrichtung gegen IT-Bedrohungen. Vorhandene Schwachstellen werden aufgedeckt und konkrete Verbesserungsmaßnahmen vorgeschlagen.

Das beschriebene Verfahren (basierend auf ISO/IEC 27005 und IEC 62443 3-2) prüft, inwiefern geeignete Sicherheitsmaßnahmen angewendet wurden, die insbesondere in den Regelwerken IEC 61511-1, VDI/VDE 2180, VDI/VDE 2182, IEC 62443 und BSI ICS-Security Kompendium definiert sind.

Der internationale Kanon – IEC 62443 – besteht aus den vier wichtigen Säulen, die die Cyber-Security-Konzeption vorschreibt: General + Policies & Procedures + Cyber Security Management (System-Security + Component-Security).

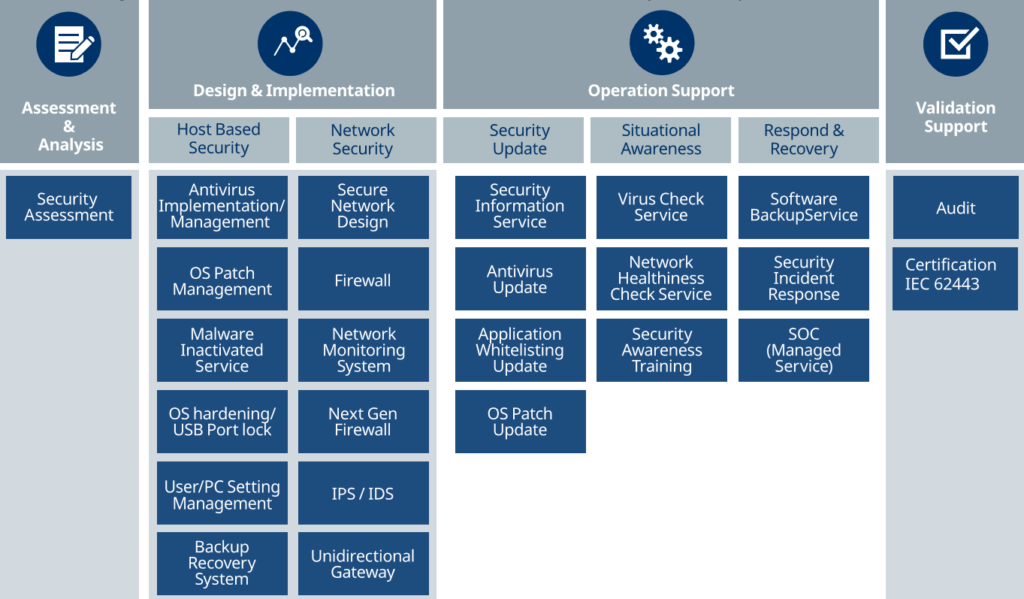

Wir starten gemeinsam mit Ihnen gemäß IEC 62443 mit diesen Schritten:

- Assessment and Analysis

- Design & Implementation

- Operaion Support

- Validation Support

Dies sind wichtige Schritte, um die internationalen Industriestandards (IEC 62443) zu erfüllen und so am Ende auch zertifiziert werden zu können. Der große Vorteil für Sie ist, dass wir mit diesem Vorgehen Security Compliance in Ihrem Unternehmen etablieren. Sie profitieren von klaren Prozessen und werden diese nutzen können, um Ihr Business fit für die Digitalisierung zu machen. Nutzen Sie diesen Wettbewerbsvorteil!

Plant Security ist ein Thema, das die gesamte Organisation angeht.

Tappen Sie im Dunkeln? Profitieren Sie von unserer langjährigen Expertise aus dem Automatisierungsbereich. Wir informieren Sie gerne darüber, wie Sie ein 360° Security-Konzept mit State-Of-The-Art-Technik gemäß internationalen Normen realisieren können und für Security Awareness innerhalb Ihres Unternehmens sorgen können, um Ihre komplette Organisation passgenau von innen und außen zu schützen.

Exkurs: Europäische Rechtsgrundlage – General Data Protection Regulation (GDPR)

Wir verstehen das Thema Sicherheit ganzheitlich. Das bedeutet, dass wir alle aktuellen rechtsrelevanten Entwicklungen beobachten und entsprechend in unsere Konzeption integrieren. Daher verweisen wir hier auch nochmal auf das GDPR:

General Data Protection Regulation (GDPR) oder auf Deutsch Datenschutz-Grundverordnung: Die Datenschutz-Grundverordnung der Europäischen Union (EU-DSGVO) tritt am 25. Mai 2018 in Kraft und ist die neue EU-weite Datenschutzverordnung. Sie bietet Einzelpersonen mehr Kontrolle über ihre personenbezogenen Daten, sorgt für Transparenz über die Nutzung der Daten und erfordert Sicherheit und Kontrollen zum Schutz von Daten. Mit nur 88 Seiten ist sie für ein gesamteuropäisches Regelwerk geradezu zierlich – aber sie wird stark zur Vereinheitlichung des geschäftlichen Umgangs mit Daten innerhalb der EU beitragen. Und das nicht nur für europäische Unternehmen – auch Unternehmen mit Sitz außerhalb der EU, ob Facebook oder Alibaba, müssen sich bei Angeboten, die sich an EU-Bürger wenden, an die Grundverordnung halten. Konsequenzen bei Nichteinhaltung der GDPR sind drastische Strafen: von bis zu 20 Mio € oder Umsatzstrafen in Höhe von 4% des weltweiten Firmenumsatzes möglich.

Key Questions – Welche persönlichen Daten verarbeiten Sie heute?

- Kundendatenbanken

- Feedback Formulare

- Fotos

- Überwachungsvideos

- HR Datenbanken

- Logfiles

- Backup/Archive

- zu welchem Zweck wurden die Daten gespeichert?

- An welchem Ort wurden die Daten gespeichert?

- Wie lange werden die Daten aufbewahrt?

- Persönlichen Daten für Marketingzwecke – Gewinnspiele/Weihnachtskarten/Newsletter

Yokogawa at ACHEMA 2018

[button link=”https://www.yokogawa-achema.de/” icon=”” side=”left” target=”” color=”00BFFF” textcolor=”undefined”]Jetzt mehr erfahren[/button]

Hallo Fr. Evren,

vielen Dank für den Beitrag.

Ein kompliziertes Thema. Deshalb die Frage: Wenn man sich bisher noch nicht gross mit dem OT-Security-Thema befasst hat. Womit/Wie fängt man an? Was sind erste Schritte?

Vielen Dank, Andreas Helget

Hallo Herr Dr. Helget.

Der erste Schritt ist ein Security Assessment, wodurch das Security-Niveau der Anlage ganzheitlich bewertet wird – gemäß IEC 62443. Daraus werden die erforderlichen Maßnahmen präzisiert/ eingeleitet. Grundsätzlich sollte man sich im Klaren darüber sein, dass Security ein kontinuierlicher, langfristiger, sensibler Prozess ist.

In meinen nächsten Beiträgen werden wir sukzessiv über die Bedeutung von Plant Security als Schlüsselelement/ Key Enabler sprechen.

Herzliche Grüße,

Fatma Evren.